Descubre que tan dañinos pueden ser los virus informáticos

Desde la antigüedad, los virus informáticos se han apoyado de los equipos que infectan para destruir, o robar por completo hasta el más mínimo dato que tienes en tu computador, dentro o fuera del Internet.

En aquellos tiempos, la comunidad desconocía lo que sucedía con sus computadores, cómo porque se apagaban automáticamente, o porque desaparecían sus informaciones. Pero a mitad del siglo pasado, la sociedad empezó a escribir sobre ellos, y hasta la fecha, estos virus siguen haciendo de las suyas.

Y es que mientras la tecnología avanza y surgen nuevos computadores aún más elaborados, estos microbios informáticos se vuelven más fuertes y a la vez negativos y destructores.

Estos escurridizos virus so nada más y nada menos que softwares dañinos que ingresan a los sistemas operativos con objetivos criminales o, cuanto menos, tediosas para el usuario.

¿Quieres conocerlos y saber lo que pueden hacer con tu computador?

Pues, aquí te presentaremos esos pequeños y resbaladizos microbios que pueden dar un golpe de disquete introducido a la fuerza (una de las acciones más básicas), hasta requerir de sólo un clic de ratón un milímetro más arriba o más abajo hecho deliberadamente por el usuario, para afectar el computador.

¿Que son los virus informáticos, definiciones y ejemplos?

Estos diminutivos monstruos tecnológicos son softwares o programas que tienen el objetivo malicioso de alterar el funcionamiento, de alguna manera u otra, de los dispositivos, sin que su propietario esté consciente, o tenga conocimiento sobre sus intenciones nefastas.

El manejo de ellos es completamente sencillo, así como su programación (actualmente), pues su ejecución se trata de un software infectado con un código malicioso programado con una finalidad específica.

Al programarse o automatizarse el malware, esté logra desatar un sinnúmero de microbios sobre el computador, que dependiendo de los efectos del código, los cuales son muy diversos, buscan atacar los sistemas operativos y programas.

Las características que tenemos sobre estos virus son:

- Demandan un importante consumo de recursos que provoca los cortes en la comunicación, dañando los datos o ponen lento los equipos.

- Logran expandirse hacia las copias y réplicas. No obstante, Internet vuelve a esté en una fuente inútil, debido a que debe trabajar con conexión. Pero este problema hace que todo el daño lo reciba el equipo, hasta que se conecta la red, propagando su mal al mundo entero (si el virus se ha programado para ello).

- Sea de manera directa o indirecta, la finalidad de este malware siempre dañar por completo al infectado.

Principalmente, el primer acto de los microbios es la propagación, que para tener efecto, se debe enviar emails automáticamente o unirse a esos programas que lo permiten.

En término general, si se propagan o no, estos lo que hacen, independientemente, es lo siguiente:

- Vuelve los equipos mucho más lentos (pues al estar infectados, la mayor parte de sus recursos sufren un daño colateral de alto consumo).

- El disco duro disminuye poco a poco su espacio.

- Dispara ventanas al sistema operativo, inutilizando el equipo para el usuario.

- Manda misivas que, una vez abiertos, automatizarán programas.

- Dispone de softwares que fueron modificados previamente sin tu consentimiento.

- Procrea y arroja mensajes tras mensajes engañosos para que sean clickeados , y así, esparcirse todo su virus informático.

- Daña los archivos guardados en el dispositivo, a partir de aquellos que agregamos a voluntad hasta los que so vitales para su funcionamiento.

- Arroja contenidos de basura.

- Apaga y reinicia el equipo, una y otra vez.

- Realiza llamadas automáticas a los contactos y desconocidos con un costo adicional.

- Elimina toda la información que almacenas en tu disco duro.

- Graba o envía, en tiempo real, la información que el usuario genera o visita.

- También bloquea las redes.

Pueden llegar a nuestros computadores de estas dos maneras:

- Particularmente, son enviados hacia nosotros como usuarios por alguien o algo. Pueden llegar a través de los correos de compañeros afectados o por medio de perfiles de otros usuarios en diversas plataformas. Estas misivas so automáticos, aunque son enviados desde los correos de otros, ellos no tienen conocimiento del envío del malware; clicamos pensando que nuestro amigo nos mandó es de buena fe. Los correos de desconocidos es la segunda forma en que llegan los malware, pues, estos incitan con diversos señuelos para que clicemos el mensaje.

- «Ellos o nos buscan, somos nosotros». Existen momentos en los que nosotros los usuarios buscamos algo en específico por la red y nos topamos con un archivo (o incluso todo un sitio web) corrupto, y terminamos ejecutándolo creyendo que se trata de otra cosa.

Los estudios y conocimientos sobre estos virus informáticos se dio antes que se acercará la mitad del siglo, pues fue John von Neumann un conferenciante que hablaba de «softwares de ordenador auto-replicantes» quien dio a conocer a través de un ensayo que publicó, la forma en que un programa se podría diseñar de una forma que se reproduzca a si mismo. De allí, se descubrió la creación del primer virus en la historia.

Raramente, el segundo hito en cuestión se estableció tras la creación de un juego en el que un programa debe competir con otro para controlarlo a base de sobreescribirlo o inutilizarlo.

Más adelante, la empresa Siemens elaboró un virus programado para Assembler, que se enfocaba en un analizar profundamente sobre él para permitirse una descripción exhaustiva y profunda y plasmarla en un artículo.

En 1975, J. Brunner destacó una «premonición» importante sobre el virus informático, tras publicar su novela «El jinete de la onda de shock«.

La historia nos relataba sobre los peligros y posible impacto de estos programas malignos. Luego en 1980, Jügen Kraus hace la comparación de estos en su tesis universitaria, haciendo referencia a los virus biológicos o la primera planificación de un malware que fue ejecutado por un menor de 15 años, cuya puesta en marcha correteó por parte de Apple. Además, fue considerada como el primer virus, no sólo de expansión de arranque, sino también, como una expansión real, que pudo extenderse fuera de un ambiente teórico o de un ensayo.

Características y clasificación

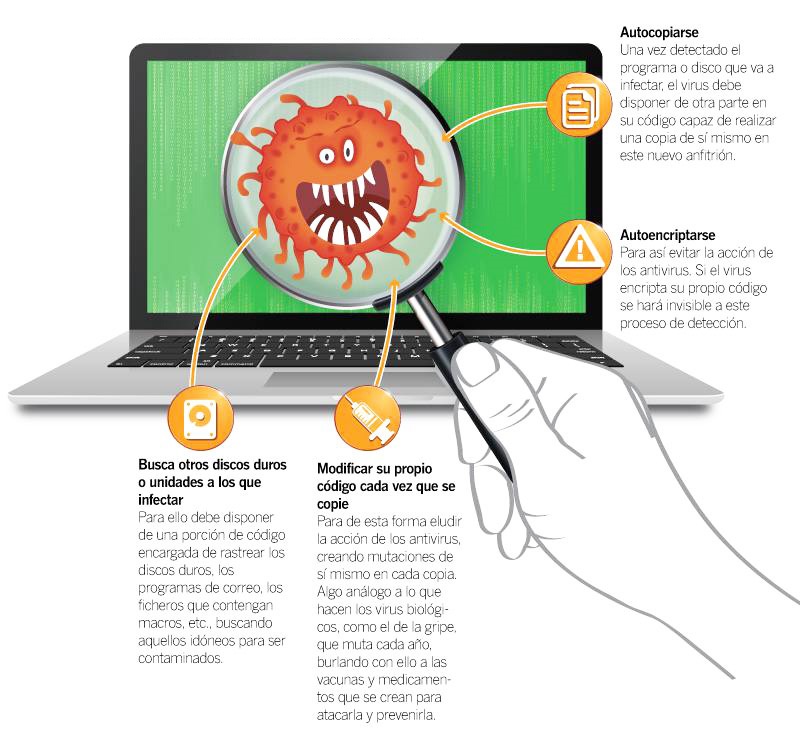

Luego de estos explicativos, nos vamos ahora a las funciones que desempeña este elemento para cumplir su objetivo final de infectar el sistema operativo y el computador.

Para ello, haremos una sencilla clasificación que incluye virus cibernéticos infectadores de archivos, virus infectadores del sector o sistema de arranque y virus Multipartite.

Infectadores de archivos

Tal y como lo describe, estos pequeños microbios informáticos trabajan en función de dañar los archivos que hay en nuestros sistemas, desde los de origen hasta los que vamos introduciendo mediante dispositivos externos o descargas.

Podemos dividirlos en:

>> Residentes: Se alojan en los dispositivos latentes, usando una pequeña de la memoria RAM, esperando el momento oportuno para actuar sobre los archivadores.

>> De acción directa: Se disparan a atacar tus clasificadores cuando son arrancados.

- Infectadores del sector de arranque

Desde el disco duro, estos virus se disparan hacia el sector de arranque de los equipos dañar toda la información que tiene computarizada.

- Multiparte

Tienen la manera de trabajar indiferentes en cualquiera de sus formas anteriores, y eso los vuelve más peligrosos, por su naturaleza de ser impredecibles.

¿Cuáles son las formas en que realmente actúan estos virus informáticos y que tipos hay según su comportamiento?

Si lo que quieres saber es cómo se comportan estos peligrosos virus, te los clasificaremos, esta vez, siendo más específicos. De esa forma, nos encontraremos con esos que son uniformes, furtivos, de sobreescritura, de encriptación, oligomórficos, polimórficos y metamórficos.

>> Uniformes

Estos para afectar de manera exponencial al equipo se autoreplican sin control.

>> Furtivos

La forma en que actúan es ocultando los síntomas que causan, para que el usuario no pueda presenciarlo. Esto es temporal mediante vayan apareciendo una vez que exista algún daño importante o que nunca lleguen a presentar síntomas hasta cumplir su cometido.

>> De sobreescritura

Utilizan un código para infectar algún, y sobreescribirlo a voluntad. Por esto, al equipo no sólo entra un elemento dañino que altera los archivos, sino que puede hacer perder su funcionalidad del que ocupa, el cual pasa a ser una especie de zombie.

>> De encriptación

Para funcionar, encripta su código, bien sea, en su totalidad, o tan sólo una pequeña parte. Así, resulta sumamente difícil realizar una análisis en ellos y descubrirlos.

De estos, hay dos tipos: Esta encriptación puede ser de dos tipos.

- Fija: Tiene sólo una clave para cada nueva copia del virus.

- Variable: Su código cambia para cada nueva copia, lo que lo vuelve el más difícil de encontrar.

>> Oligomórficos

Cómo estos virus disponen de pocas funciones, eligen entre sí, y de manera aleatoria, cuál utilizar para hospedarse y ejecutar la infección al equipo en cuestión.

>> Polimórficos

Las réplicas suelen tener ser rutinarias, conmutando de forma ordenada para así, poder generar copias dañinas que, para más inri, son diferentes. Lo que implica que son sumamente difíciles de localizar, por lo tanto, provocan grandes estragos hasta que logramos ver su existencia, y más aún, hasta que los conseguimos eliminar.

>> Metamórficos

Pueden reconstruir su código, conforme se vayan incrementando sus réplicas.

¿Que tipos de virus informáticos hay, y de ellos, cuáles son peligrosos?

Ya que sabes lo esencial sobre el virus informático, imaginamos que quieres saber con exactitud cuáles son los nombres de estos virus informáticos y que tan peligrosos pueden llegar a ser, pues, aquí te los mostraremos.

A continuación, verás los que so considerados puros, si bien, actualmente ya nos topamos con softwares maliciosos híbridos, con características de unos y otros.

>De boot o arranque

Por su nombre específico, este malware se encarga de infectar la partición que se ocupa de que nuestro sistema operativo pueda iniciarse, mediante el encendido manual del usuario y se cargue el SO.

>>De macro

Vincula sus actos a los distintos archivos para que, al instante en que un software cargue el repertorio en cuestión, girando sus instrucciones, dé prioridad a las relacionadas con los virus informáticos; esté, se ejecuta primeramente.

Sus características se asemejan a otros como son, por ejemplo, su código, que se representa al darse un caso X, para volverlo capaz de infligir daños físicos, mediante mensajes específicos o emula cualquier otro software; todo eso depende de la programación que se dé para él.

>>Bomba de tiempo

Independientemente de su objetivo, trabajan desde la activación que se programa para que se dé en un momento determinado.

>>Troyanos

Estos, sin que te des cuenta, entran en tu equipo, mediante cualquier tipo de disfraz, por contar con un código extra, que lo hace un software malicioso. Su función final es recoger datos y, una vez conseguidos, los envía desde el mismo equipo a un tercero, a través de la red.

El virus troyano, se instalaba a partir de la actuación de otro de los virus informáticos. No obstante, está, no es la manera en que se instala, mas bien, es el mismo usuario, que sin saberlo, lo programa una vez que ejecuta archivos que hemos descargado.

Uno puro no se duplica ni afecta a los archivos. Sí pudiese replicarse, sería ejecutándose uno por uno, bien sea, porque te los envían o los cuelgan en internet y tú los descargas.

>>Gusanos

Suelen ser esos cuyo objetivo es propagarse y replicarse, sin afectar a los sistemas. Además, su reproducción o requiere del daño archivo por archivo, pues su expansión, es por ejecución. Están los que simplemente llena tu ordenador y los otros, más sofisticados, que se autoenvian a los correos electrónicos, para hacer que el contagio se dé en todas direcciones.

Su principal intención es, únicamente, darse a conocer y, con ello, se encuentra la capacidad de los ciberdelincuentes, que posiblemente, buscan crear pánico, y que se les tenga en consideración, preparando el terreno para un ataque posterior con otro tipo de virus informático.

Sin embargo, algunos de estos, tienen una rápida y significativa propagación, que generan un carácter destructivo, capaz de dañar archivos, inclusive, eliminarlos. En algunos casos, utilizan su nombre por la facilidad de removerse y duplicarse, exponiendo muy gráficamente la visión del trabajo y la convivencia de un buen puñado de gusanos.

>>Hijackers

Lo que sucede en tu navegador esta controlado por estos virus, por ejemplo, pueden cambiar la página de inicio y hacerla más fija, poniendo publicidad en ventanas o popups de manera muy invasiva, inclusive, imposibilita que podamos entrar a algunos sitios determinados, convirtiéndolo en el especial lugar repleto de cualquier espacio con software antivirus, lo que te dificulta que te puedas deshacer de él.

>>Keyloggers

Tiene similaridad con el troyano, debido al método que pueda llevar a tu sistema, Simplificando, puede establecerse en tu sistema si necesidad de estar allí, lo que hace casi imposible que los detectes. Memorizan rápidamente los que tecleas, siendo las contraseñas, nombres de usuario o cuentas a acceder sus principales intenciones para obtener.

Poco a poco va aumentando sus transformaciones, eso implica, que nos topamos con un virus que graba las páginas que visita, así como el puntero del teclado, que son conocidos como screenloggers.

>>Backdoors

Es otro tipo de troyano que hace honor a su nombre descriptivo; ya que, al hacker tomar el control del sistema en el que instalarse de manera oculta.

A través de una puerta comunicativa que hace de canal máquina-intruso; expone el peligro de robar cualquier tipo de información o datos o, meter más archivos dañados al computador.

>>Zombies

Estos microbios son todos los que consiguen alojarse en el sistema, quedando a merced de un tercero. Una brecha de seguridad del SO o del Firewall suele ser su método de acceso, por alta de actualización.

El objetivo final, evidentemente, es ser un criminal que inyecta todo el virus que pueda desde el equipo afectado.

Hemos culminado este primer segmento sobre los virus informáticos, sus definiciones, ejemplos, las formas en que actúan, que tipos hay y cuáles son más peligrosos.

Próximamente, te mostraremos cuáles son los virus informáticos más famosos y conocidos, que tanto pueden afectar el SO de tu CPU y cómo protegerte de ellos.