Los 10 malware más famosos y consejos para prevenirlos

Hola amigo, ¿recuerdas que en un artículo pasado te hablamos sobre lo dañino que pueden ser los malware informáticos, sus tipos y que tan peligrosos pueden ser? Pues, ahora en este segmento te nombraremos los doce gusanos virtuales más famosos y conocidos y como protegerte de ellos.

Sabemos que en la era digital, hay miles y miles de malwares que se reproducen a diario alrededor de todo el globo, no obstante, es más que evidente que estos suceden a distintas escalas y con una finalidad totalmente diferente.

Entre los más dañinos y populares podemos enumerar los Keylogger y los Reclycler.

De esta forma, podemos precisar libremente que durante las últimas décadas se han efectuado ciertos ataques informáticos dadas a conocer en el planeta entero, no sólo por su magnitud relacionado a la cantidad de equipos afectados por su originalidad y dificultad en el trabajo, sumado a las inoperantes horas, sino que también, se deben a los robos masivos de información sensible.

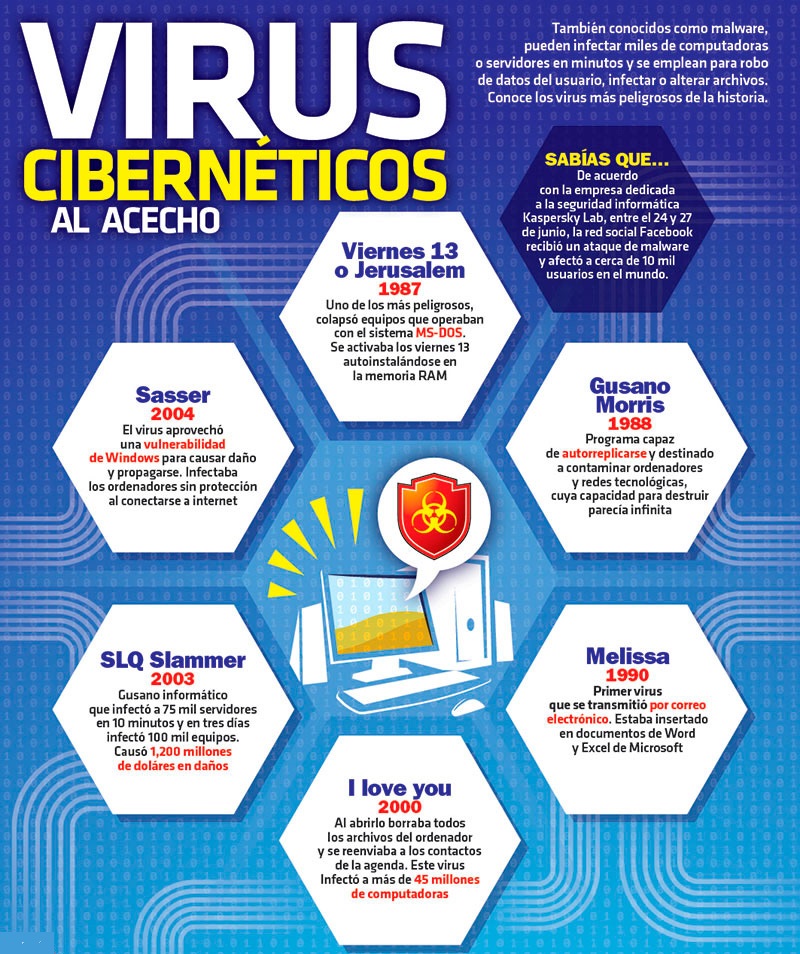

Iniciemos el conteo de los doce malware más famosos y conocidos por los internautas, siempre considerando la fecha de sus ataques:

- I LOVE YOU, 2000

Para aquellos que lo vieron por primera vez les resulto difícil resistirse a este virus escondido en un email, por su curiosa forma de caramelo.

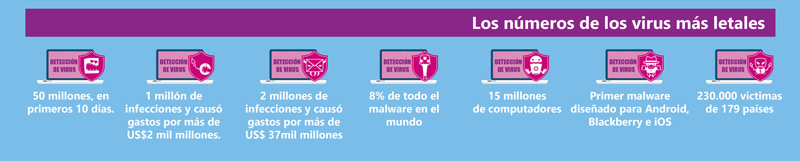

Lo más atractivo para el receptor fue su asunto «I LOVE YOU«, que les hizo creer que tenían algún admirador que se les declaraba por la red. La gran sorpresa fue que resultaba ser un gusano informático que sobreescribió las imágenes de los usuarios y las envió a 50 de sus contactos.

Una vez que tuvo efecto en la red, en tan pocas horas se expandió velozmente, que pudo infectar de forma global el mundo virtual, de allí, obtuvo su reconocimiento.

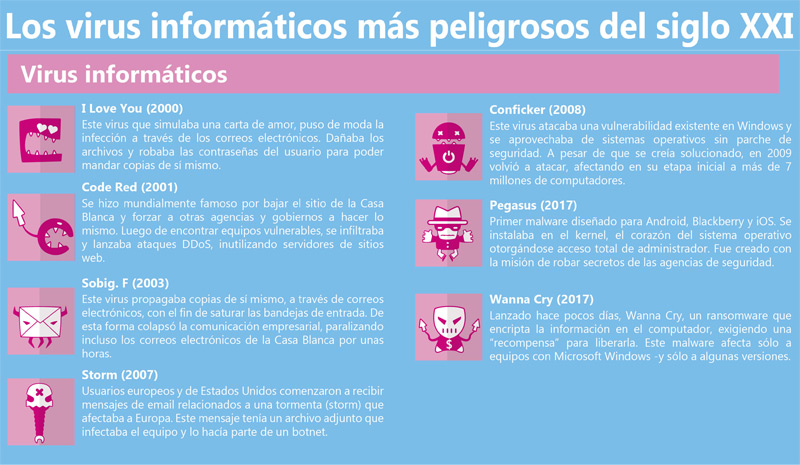

- Code Red, 2001

Un fallo de seguridad en el servidor de Microsoft, le permitió valerse de su información para replicarse y hacer cambios en los sitios webs de importancia, haciéndolos caer por completo, y uno de ellos fue el de la Casa Blanca. Esté dejo boquiabiertos a los mejores expertos cibernéticos.

- Slammer, 2003

Una abismal cantidad de paquetes de red fueron liberados por este gusano, de tal manera, que logró que la transmisión de archivos tuviera igualdad con las actividades de los servidores, haciendo que tanto los de funcionamiento público como privado, se suspendieran. Estos entre los afectados se encontraban el 911 y el Bank of America.

- Fizzer, 2003

Mientras el objetivo de los anteriores era alborotar los programadores virtuales, esté se enfocaba en el punto económico. Puesto a que lo que hacía, era enviar su objetivo desde tu correo a otros, que no sólo implicaba la propagación, sino que además, se enviaba spam de productos como pastillas o porno, por los que tenía beneficios.

A esto, se le añade el hecho de que por no ser tan rimbombante ni rápido como el anterior, le restaban importancia, por lo que, finalmente, terminó impactando de manera considerable.

- My Doom, 2004

Su propagación fue la más rápida de la historia, ya que al hacer uso de una negación masiva, hizo que se recibiesen informaciones entre varios emisores, logrando infectar a un millón de equipos electrónicos.

- Poisonlvy, 2005

Su función como troyano remoto hizo que una vez infectará un equipo, tomará control sobre él, grabando exuberantes informaciones al término de modificarlas.

En un principio, fue considerada como un elemento para novatos y su importancia le fue restada, por lo que, en efecto, contagió a miles de empresas de renombre de Occidente.

- Zeus, 2007

La aparición de este gusano informático fue un bombazo, que actualmente sigue siendo utilizado con la finalidad de proporcionar datos personales, primordialmente archivos y contraseñas, exclusivamente para remover dinero a otras cuentas bancarias, realizar compras o crear cuentas bancarias sensibles.

Mediante una encriptación que contiene este virus, utilizado generalmente de aquel que ya tiene nombre propio, (Cryptolocker), es que se instala en nuestros equipos por medio de una práctica que se mantiene a la orden del día, el phishing, una estafa que se realiza por correo electrónico.

- Agent.btz, 2008

Una vez que esté desapareciera y se normalizará la situación, su alcance causó que se creará un departamento militar nuevo en EE.UU, ya que despertó la sospecha de que su trabajo fue realizado a manos de espías extranjeros.

Y es que su propagación se dio a partir de memorias que se encontraban ya infectadas, siendo capaces de de instalar un malware ladrón de información.

- Virus Conficker, 2009

A este también lo llamaron el virus de Windows, ya que tuvo la capacidad de expandirse desde los equipos que llevaban instalado este Sistema Operativo. Inclusive, se le conocía como supergusano o superbicho, puesto a que era imposible de detener, a medida que crecía y crecía sin control a tal punto de que se crease una operativa de expertos que trabajasen específicamente para ello.

Millones y millones de equipos se contaban como infectados, y a los cuáles les arrebató una numerosa cantidad de datos categóricamente impresionantes, pero que, curiosamente, nunca se habían utilizado.

- Stuxnet, 2009/2010

El daño real y físico de ciertos sistemas industriales era el objetivo final de este malware, siendo las plantas nucleares en las que actuaba especialmente. Sus ataques lograban que las máquinas perdieran el control y acabarán autodestruyéndose.

- ZeroAccess, 2012

De una forma u otra, este programa malicioso hace que uno acceda a sitios webs donde se encuentran los archivos dañinos. Usuarios de Windows, fueron también, en esta ocasión, los que resultaron afectados, debido a que pasa a ser un bot controlable. Sus diversas formas de trabajar, a conveniencia, lo convierten en una red para los ciberdelincuentes que han logrado captarlo.

El fraude con anuncios online, descargas de otros malware encubiertos como antivirus o la implementación de criptomonedas son parte de las actividades de este gusano.

- Mirai, 2016

La debilidad que tiene Windows en su SO también le dio entrada a este virus informático. Desde su puerta de acceso Windows, este microbio trabaja con su objetivo de infectar las cámaras ip y los routers.

Las consecuencias, llegadas por un control remoto, reducen la funcionalidad de los aparatos e, inclusive, los vuelve inoperativos.

¿Cómo podemos protegernos ante la presencia de estos malware?

Para poder tener a salvo nuestro ordenador de estos virus informáticos son muy sencillos, siempre y cuando, hagamos un uso responsable del mismo. Veamos cómo conseguirlo:

- Antivirus o anti malware

Como lo indica su nombre, los antivirus son softwares que tienen como finalidad proteger nuestro equipo de cualquier ataque o amenaza de los gusanos informáticos. Su funcionamiento es la detección de trazas de malware, mediante constantes seguimientos. Igualmente, optimizan el sistema para eliminar archivos basura y poder detectar los programas maliciosos. A su vez, analiza las aplicaciones recién instaladas antes de ser ejecutadas. De igual forma, examina periódicamente el equipo computador o móvil, volviéndolos muy útiles a la hora de avistar alguna infección en el SO, o si hemos pospuesto análisis anteriores.

Por otro lado, crea notificaciones en función de los archivos encontrados o de actividad sospechosa, luego, te pregunta de qué forma quieres actuar, ya que existe la posibilidad de que sepas la procedencia de un ejecutable y estés seguro de querer enviarlo a tu sistema y que el antivirus, por el motivo que sea, lo detecte como inseguro (por ejemplo, una copia ilegal de algún programa con derechos). Como sea, la notificación también tiene datos sobre el problema y las opciones posibles, de entre las cuales eliges a voluntad.

- Filtrado de ficheros

Generalmente, estos filtros se especifican para los ficheros dañinos, que normalmente se utilizan mediante la conexión a Internet. Lo más apto para el usuario ante este programa, es que no intervenga, para hacer más cómoda la navegación, haciéndola a la vez, más selectiva.

- Actualizaciones de seguridad

Para que tu ordenador se mantenga siempre a salvo, son esenciales las actualizaciones de seguridad, aunque a nadie le gusta sentarse frente al computador y ponerse con un update. No obstante, ese pequeño lapso de tiempo para la actualización puede evidenciar una gran diferencia entre un equipo formidable y un pisapapeles de tamaño gigante.

Por ende, lo mejor de configurar las actualizaciones automáticas es que una vez se dan en cuanto estén disponibles o a una hora establecida acorde a tus intereses, de tal manera, que no sean tediosas para el desarrollo de tu actividad.

- Bloqueadores para malware en el navegador

Son muchos los bloqueadores para elementos emergentes que se usan a través del navegador. Hazte con uno de estos y préstale atención; suelen ser bastante útiles, por su consumo ínfimo y no retumba perjudicialmente en ningún aspecto.

- Configurar tu privacidad adecuadamente

Haz uso de un poco de tu tiempo para configurar tu privacidad antes que te lances al océano del Internet, porque, solamente tú y nadie más que tú, decides qué pasa por qué filtró y hasta dónde llegó, al igual que, cómo dejas qué se envíe desde tu ordenador, entre otras muchas cosas mas, claro está.

- Activar el Control de cuentas de usuario

Sea cuál sea el Sistema Operativo que utilices, dispones de una infraestructura que te proporciona la configuración y control de cuentas de usuario con el firme propósito de que no exista malware que haga cambios en tu equipo.

- Hacer limpieza de la caché

No está demás que de vez en cuando hagas una limpieza de la caché así como del historial de navegación. Puesto a que en ocasiones, lo recolectado por estos se pueden hospedar en directorios.

- No abrir archivos no reconocidos

Esos correos basura que llegan a tu bandeja de entrada es mejor que los obvies y; que de una vez entiendas que proviene de un desconocido. Hipotéticamente, si llegas a obtener un correo de un desconocido con un archivo adjunto; ni siquiera pienses en abrirlo, aunque te maten las ganas de saber o suponer lo que pueda haber dentro.

No todo mensaje que llega a tu correo es conveniente; ya que quien lo envía puede no ser agradable. Es decir, aquello que te pueda mandar un completo desconocido, sin siquiera saber quien eres, no puede ser bueno.

En relación a los archivos que aparecen en los sitios webs, si te arriesgas a descargarlos y el anti malware no te brinca; tú mismo encárgate de comprobar qué tipo de archivo es. Por lo general, los virus van en ejecutables, por lo que, ojo con eso.

- Investigar la procedencia de los softwares

Si lograste descargar alguna aplicación y «no te queda otra» más que abrirla para ejecutarla (lógico si estás descargando, por ejemplo, un programa); intenta siquiera recopilar información sobre su origen. Puedes tomar opiniones de personas que hayan conseguido el contenido previamente, etc.

- Otros dispositivos

Pese a que la mayor parte de los malware tienen pensado afectar los computadores (bien sean ordenadores de sobremesa o portátiles, o máquinas de industrias y otros sistemas); lo evidente es que, poco a poco, se están observando casos de otros aparatos afectados.

Debido a eso, debes estar atento al ciento por ciento del resto de dispositivos; ya que en la actual sociedad en la que se vive, se trabaja más con artefactos inteligentes plagados de softwares y firmwares, que le dan más cabida a los malware. Y es que mientras usemos más un dispositivo, despierta aún más el interés del hacker por obtener datos de él. De tal forma, que los teléfonos, tablets e incluso televisores son también atacados. Por lo tanto, es importante que mantengas los ojos siempre abiertos y apliques los consejos anteriores; también en cada uno de los aparatos en los que manejes información personal, por mínima que sea.

Deja un comentario